题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

下面关于C1算法和C2算法的说明,哪个是正确的()

A.C1用于小区选择和重选,C2算法用于定位(Locating)

B.C1算法用于定位(Locating),C2用于小区选择和重选

C.C1算法用于PhaseTwo手机的小区选择和重选,C2算法用于PhaseOne手机的小区选择和重选

D.C1算法用于PhaseOne手机的小区选择和重选,以及PhaseTwo手机的小区选择,C2算法用于PhaseTwo手机的小区重选

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.C1用于小区选择和重选,C2算法用于定位(Locating)

B.C1算法用于定位(Locating),C2用于小区选择和重选

C.C1算法用于PhaseTwo手机的小区选择和重选,C2算法用于PhaseOne手机的小区选择和重选

D.C1算法用于PhaseOne手机的小区选择和重选,以及PhaseTwo手机的小区选择,C2算法用于PhaseTwo手机的小区重选

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“下面关于C1算法和C2算法的说明,哪个是正确的()”相关的问题

更多“下面关于C1算法和C2算法的说明,哪个是正确的()”相关的问题

A.BP神经网络是前馈神经网络

B.BP神经网络的参数权重值是由反向传播学习算法进行调整的

C.BP神经网络模型拓扑结构包括输入层、隐层和输出层

D.BP神经网络利用激活函数来实现从输出到输入的非线性映射

A.对于一个安全的密码算法,即使是达不到理论上的不破的,也应当为实际上是不可破的。

B.系统的保密性不依赖于对加密体制或算法的保密,而依赖于密钥。

C.对于使用公钥密码体制加密的密文,知道密钥的人,就一定能够解密

D.数字签名的理论基础是公钥密码体制

A.RCNN生成大约2k个候选框

B.RCNN把所有侯选框缩放成固定大小

C.RCNN结合NMS(非极大值抑制)获得区域边框(BBox)

D.RCNN采用SVM对候选框进行位置预测

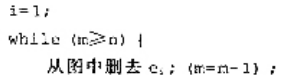

下面是求无向连通图的最小生成树的一种算法:

//设图中总顶点数为n,总边数为m

将图中所有的边按其权值从大到小排序为 ;

;

若图不再连通,则恢复e1;(m=m+1);I=i+1;

(1)试间这个算法是否正确,并说明原因。

(2)以图8-44所示的图为例,写出执行以上算法的过程。

A.一般来说,测试算法速度的方法就是在计算机上运行,执行快的说明算法就快

B.多项式时间算法在任何情况下都要比指数时间算法快

C.可以使用空间复杂度来描述算法的速度

D.对于问题规模比较大的时候,对数时间算法比指数时间算法快非常多

A.贪心算法比较动态规划易于编码

B.两种算法都要求问题存在最优子结构

C.贪心算法是期望通过所做的局部最优选择来产生全局最优解决方案

D.贪心算法是期望通过所做的局部最优选择来产生全局最优解决方案

A.蚁群算法是通过人工模拟蚂蚁搜索食物的过程,即通过个体之间的信息交流与相互协作最终找到从蚁穴到食物源的最短路径的

B.蚂蚁系统是一种增强型学习系统

C.蚁群算法中,蚂蚁选择路径的原理是一种负反馈机制

D.蚁群算法是一种应用于组合优化问题的启发式搜索算法

A.决策树是一种监督式学习

B.监督式学习不需要标签就可以训练

C.监督式学习不可以使用交叉验证进行训练

D.监督式学习是一种基于规则的算法

A.对于一个安全的密码算法,即使是达不到理论上的不破的,也应当为实际上 是不可破的。即,从截获的密文或某些已知明文密文对,要决定密钥或任意明文 在计算机上是不可行的

B.系统的保密性不依赖于对加密体制或算法的保密,而以来与密钥

C.对于使用公钥密码体制加密的密文,指导密钥的人,就一定能够解密

D.数字签名的理论基础是公钥密码体制